Категория: Инструкции

Тестирование на проникновение с помощью Kali Linux 2.0

Описание: Тестирование на проникновение с помощью Kali Linux 2.0

Авторы: Алексей Милосердов, Данил Гриднев

Содержание

Об этой книге

Полезные ссылки

1. Общая информация и установка Kali Linux

Что Такое Kali Linux?

Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную машину

Установка Дополнений гостевой ОС VirtualBox для Kali Linux 2.0

Как установить Kali Linux на флешку и на внешний диск (простой способ)

10 лучших подсказок того, что нужно сделать после установки Kali Linux 2.0

Инструменты VMware в гостевой системе Kali

Как включить VPN на Kali Linux — разрешение проблемы с невозможностью добавить VPN

Проверка и восстановление репозиториев в Kali Linux из командной строки

Как поменять среду рабочего стола в Kali Linux

Как добавить/удалить обычного (не рута) пользователя в Kali Linux

Как сбросить пароль root’а в Kali Linux

Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

Повышаем свою анонимность в Интернете с Tor в Kali Linux

2. Обзор инструментов Kali Linux

Обзор разделов инструментов Kali Linux. Часть 1. Краткая характеристика всех разделов

Обзор разделов инструментов Kali Linux. Часть 2. Инструменты для сбора информации

Лучшие хакерские программы

База данных эксплойтов от Offensive Security (создателей Kali Linux)

3. Тестирование на проникновение беспроводных сетей

Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры

Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux

Взлом Wifi WPA/WPA2 паролей с использованием Reaver

Модификация форка Reaver — t6x — для использования атаки Pixie Dust

Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)

Мод Wifite с поддержкой Pixiewps

Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

Router Scan by Stas’M на Kali Linux (взлом роутеров и Wi-Fi в промышленных масштабах)

Чиним Wifi_Jammer и Wifi_DoS в WebSploit

Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

Стресс-тест беспроводной сети с Wifi_DoS: как досить Wi-Fi

4. Стресс-тесты сети

Стресс-тест сети (DoS веб-сайта) со SlowHTTPTest в Kali Linux: slowloris, slow body и slow read атаки в одном инструменте

Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

Стресс-тест сети с Low Orbit Ion Cannon (LOIC)

Стресс-тест сети: DoS с использованием hping3 и спуфингом IP в Kali Linux

5. Анализ уязвимостей в веб-приложениях

Инструкция по WhatWeb: как узнать движок сайта в Kali Linux

SQL-инъекции: простое объяснение для начинающих (часть 1)

Использование SQLMAP на Kali Linux: взлом веб-сайтов и баз данных через SQL-инъекции

Хакерские плагины для Firefox

Сканируем на уязвимости WordPress: WPScanner и Plecost

Новая версия Plecost 1.0.1 — программы для поиска уязвимостей WordPress

Работа с W3af в Kali Linux

ZAProxy: тестирование на проникновение веб-приложений

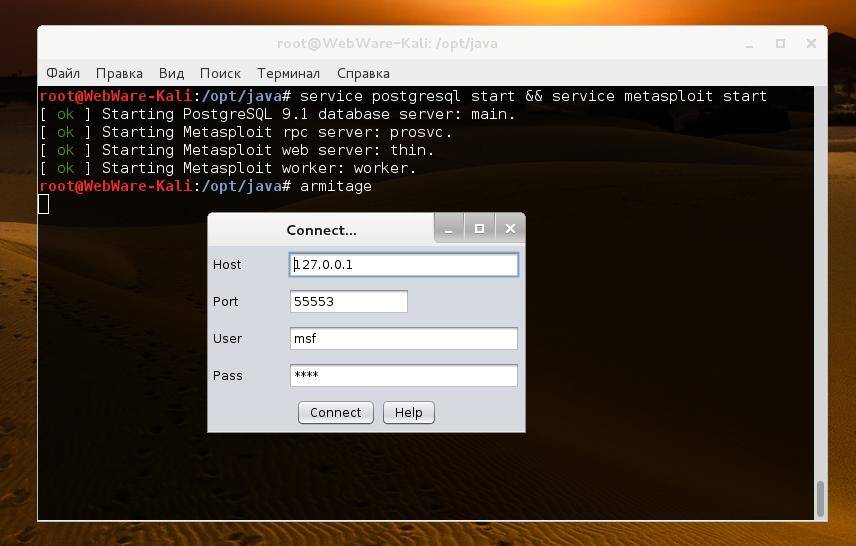

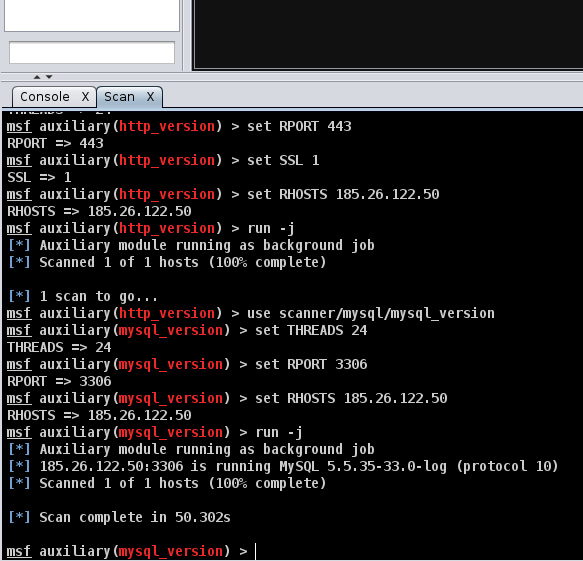

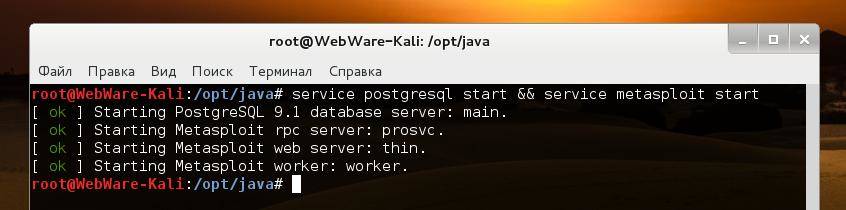

Как запустить Metasploit Framework в Kali Linux 2.0

Как запустить Metasploit Framework в Kali Linux 1.1

Metasploit Exploitation Framework и searchsploit — как искать и как использовать эксплойты

DIRB: поиск скрытых каталогов и файлов на веб-сайтах

Поиск админок сайтов с Kali Linux

6. Анализ уязвимостей в операционных системах и серверном программном обеспечении

Сканирование уязвимостей с OpenVAS 8.0

Инструкция по Armitage: автоматический поиск и проверка эксплойтов в Kali Linux

Как сканировать Linux на руткиты (rootkits) с помощью rkhunter

Аудит безопасности Linux

Установка Linux Malware Detect (LMD) на Linux

Как УЗНАТЬ пароль Windows?

7. Сканирование сетей. Перехват данных в сетях

Эмуляция сети из нескольких компьютеров на одном компьютере

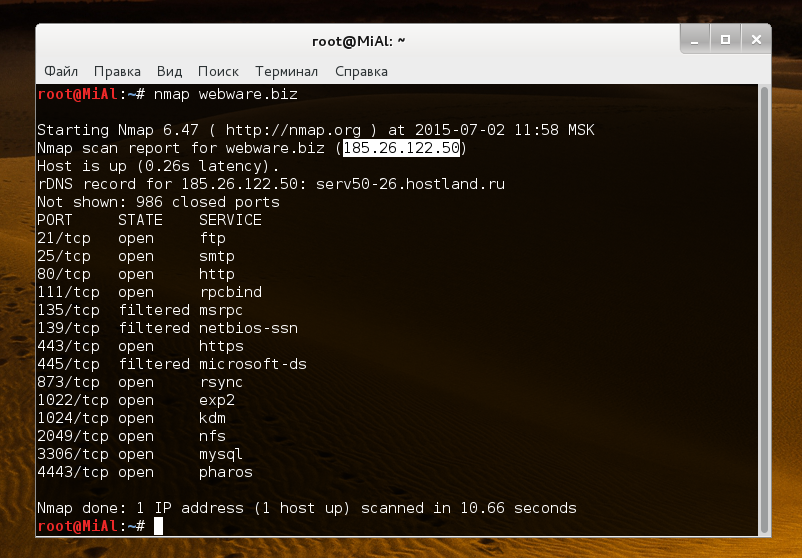

Как использовать сканер безопасности NMAP на Linux

Книга по Nmap на русском

Взлом пароля веб-сайта с использованием WireShark (и защита от этого)

FTP-Map: определяем программное обеспечение и его версию для FTP-серверов и ищем для них эксплойты

ZMap или Как просканировать все IPv4 адреса мира за 45 минут

8. Атаки на пароли. Брутфорсинг

Списки слов для атаки по словарю: пароли, имена пользователей, каталоги

PW-Inspector: отбираем пароли соответствующие критериям

THC-Hydra: очень быстрый взломщик сетевого входа в систему (часть первая)

Брутфорсинг веб-сайтов с Hydra (часть вторая инструкции по Hydra)

Crunch — генератор паролей: основы использования и практические примеры

BruteX: программа для автоматического брутфорса всех служб

Завершающие слова

Скачать - Тестирование на проникновение с помощью Kali Linux 2.0

Общая информация и установка Kali Linux, Обзор инструментов, Тестирование на проникновение беспроводных сетей, Анализ уязвимостей в веб

Hydra - очень мощная и гибкая в настройках. Поддерживает огромное количество служб, благодаря своей быстроте и надёжности она завоевала заслуженную признательность среди тестеров на проникновение.

Работает на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и OSX.

Поддерживаются следующие протоколы: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 и v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC и XMPP.

200?'200px':''+(this.scrollHeight+5)+'px');"> hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-SuvVd46] [service://server[:PORT][/OPT]]

200?'200px':''+(this.scrollHeight+5)+'px');"> -R восстановить предыдущую прерванную/оборванную сессию

-S выполнить SSL соединение

-s ПОРТ если служба не на порту по умолчанию, то можно задать порт здесь

-l ЛОГИН или -L ФАЙЛ с ЛОГИНАМИ (именами), или загрузить несколько логинов из ФАЙЛА

-p ПАРОЛЬ или -P ФАЙЛ с паролями для перебора, или загрузить несколько паролей из ФАЙЛА

-x МИНИМУМ:МАКСИМУМ:НАБОР_СИМВОЛОВ генерация паролей для брутфорса, наберите "-x -h" для помощи

-e nsr "n" — пробовать с пустым паролем, "s" — логин в качестве пароля и/или "r" — реверс учётных данных

-u зацикливаться на пользователя, а не на паролях (эффективно! подразумевается с использованием опции -x)

-C ФАЙЛ формат где "логин:пароль" разделены двоеточиями, вместо опции -L/-P

-M ФАЙЛ список серверов для атак, одна запись на строку, после двоеточия ':' можно задать порт

-o ФАЙЛ записывать найденные пары логин/пароль в ФАЙЛ вместо стандартного вывода

-f / -F выйти, когда пара логин/пароль подобрана (-M: -f для хоста, -F глобально)

-t ЗАДАЧИ количество запущенных параллельно ЗАДАЧ (на хост, по умолчанию: 16)

-w / -W ВРЕМЯ время ожидания ответов (32 секунды) / между соединениями на поток

-4 / -6 предпочитать IPv4 (по умолчанию) или IPv6 адреса

-v / -V / -d вербальный режим / показывать логин+пароль для каждой попытки / режим отладки

-q не печатать сообщения об ошибках соединения

-U подробные сведения об использовании модуля

server цель: DNS, IP или 192.168.0.0/24 (эта ИЛИ опция -M)

service служба для взлома (смотрите список поддерживаемых протоколов)

OPT некоторые модули служб поддерживают дополнительный ввод (-U для справки по модулю)

Как использовать hydra:

Пароли для Hydra

Поставляется без логинов/паролей.

Файлы с дефолтными паролями позволяет генерировать утилита от hydra — dpl4hydra.sh.

Чтобы воспользоваться программой dpl4hydra.sh на Kali Linux, нам сначала нужно её скачать (в Kali Linux не включена в стандартную установку).

Специальные опции могут быть переданы через параметр -m или третьей опцией в командной строке или в формате служба://цель/опция.

Примеры (они все означают одно и то же):

200?'200px':''+(this.scrollHeight+5)+'px');"> hydra -l test -p test -m PLAIN 127.0.0.1 imap

hydra -l test -p test 127.0.0.1 imap PLAIN

hydra -l test -p test imap://127.0.0.1/PLAIN

Возобновление прерванной/оборванной сессии

Когда hydra прерывается командой Control-C, убивается или вылетает с ошибкой, она оставляет файл "hydra.restore" в котором содержится вся необходимая информация для восстановления сессии. Этот файл сессии пишется каждые 5 минут.

Примечание: файл hydra.restore НЕ может быть скопирован между различными платформами (например с little indian на big indian или с solaris на aix)

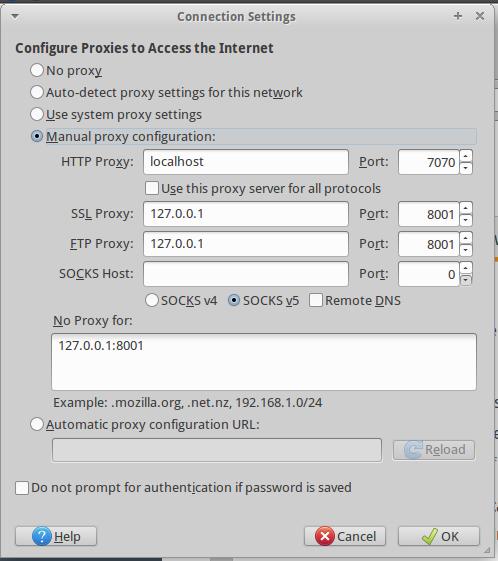

Как сканировать/взламывать через прокси

Переменная среды HYDRA_PROXY_HTTP определяет веб прокси (это работает только для службы http/www!)

Следующий синтаксис является валидными:

Для всех остальных служб используйте переменную HYDRA_PROXY для сканирования/взлома через дефолтный вызов веб-прокси CONNECT. Он использует тот же самый синтаксис, например:

Ну вот мы и добрались до самого «вкусного», какие же инструменты для проверки безопасности предлагает нам Kali Linux? Чтоб ответить на этот вопрос понадобиться много времени и статей, потому, что этих инструментов там просто уйма. Я постараюсь последовательно пройти по всем разделам меню приложений Kali и рассказать о каждом доступном скрипте. Сегодня обзорная статья про ТОП10.

В ТОП10 Kali вошли следующие утилиты:

Aircrack-ngЭто набор программ, предназначенных для обнаружения беспроводных сетей, перехвата передаваемого через беспроводные сети трафика, аудита WEP и WPA/WPA2-PSK ключей шифрования (проверка стойкости), в том числе пентеста (Penetration test) беспроводных сетей (подверженность атакам на оборудование и атакам на алгоритмы шифрования). Программа работает с любыми беспроводными сетевыми адаптерами, драйвер которых поддерживает режим мониторинга (список можно найти на сайте программы). Программа работает в операционных системах Windows, UNIX, Linux и Mac OS X. Версия для UNIX-подобных операционных систем имеет значительно бо?льшую функциональность и поддерживает больше беспроводных адаптеров, чем Windows-версия. aircrack-ng был также портирован для платформ Zaurus и Maemo. Также программа была портирована для iPhone.

Программный пакет aircrack-ng включает:

Это Java приложение, пентестинга веб-приложений. Burpsuite состоит из нескольких инструментов, таких как прокси-сервер(proxy-server), паук(spider), интрудер(intruder) и так называемый репитер(repeater), благодаря которому можно автоматизировать посылку запросов.

Proxy-serverКогда burpsuite используется в качестве прокси-сервера, можно получить контроль над всем трафиком, которым обмениваются ваш веб-браузером с веб-сервером. Burpsuite позволяет обрабатывать данные перед отправкой на веб-сервер. Благодаря чему, можно легко воспроизводить исключения или баги, и легко находить уязвимые места.

Это классический паук, который собирает информацию о существующих директориях и файлах на сервере, обходя найденные на страницах ссылки. В настройках можно указать глубину входа по каждой ссылке, а также различные правила для исключения определенных типов файлов и URL страниц. Burp Spider смотрит в robots.txt, парсит JavaScript на наличие ссылок, обращается к корню каждой найденной папки для получения листинга и распознает формы в HTML.

Самым любопытным компонентом, на мой взгляд, является Burp Intruder. Он предназначен для циклического повторения запросов с целью сбора информации о сервере, эксплуатирования SQL-инъекций, поиска XSS-уязвимостей. Сперва во вкладке Target необходимо указать цель испытаний (или же можно отправить, например, из Burp Proxy всю информацию сюда и все поля будут автоматически заполнены). С помощью Burp Intruder можно реализовать большое количество разнообразных типов атак.

Функция данного компонента — ручная отправка HTTP-запросов для детального анализа возвращаемых заголовков. Пакеты очень удобно править, а ответы сервера можно смотреть во встроенном браузере.

Hydra - распараллеленый взломщик паролей к различным сервисам (FTP, POP3, IMAP, Telnet, HTTP Auth, NNTP, VNC, ICQ, PCNFS, CISCO и др.) для UNIX платформ. С помощью этой утилиты вы можете атаковать несколько сервисов одновременно.

В основе программы лежит модульная структура. Сейчас с помощью гидры пароль можно подобрать к более чем 30 протоколам, включая telnet, ftp, http, https, smb, несколькими СУБД, и т.д. Кстати, THC-Hydra брутит и SSH, но для этого требуется наличие библиотеки libssh.

Свободная программа, предназначенная для восстановления паролей по их хешам. Основное назначение программы — аудит слабых паролей в UNIX системах. Программа также может выполнять аудит NTLM хешей, Kerberos, и др. Существуют реализации под различные ОС. Весьма популярна из-за поддержки большого количества хешей, автораспознавания хеша и настраиваемого взломщика. Также поддерживает модули, предоставляющие поддержку MD4 хешей, LDAP и MySQL паролей.

John проводит атаку по словарю и брутфорс. В режиме атаки по словарю программа берёт предполагаемые пароли из указанного файла и сверяет их хеш с атакуемым хешем. В режиме брутфорса программа перебирает все возможные комбинации пароля.

Maltego является специализированным разведывательным ПО. Она предназначена для сбора информации с различных баз данных, а также представления в удобном для понимания формате. Также она позволяет выявить основные связи между кусками информации и установить ранее неизвестные отношения между ними.

Данная программа может:

Система организована в виде фреймворка, что позволяет полностью адаптировать ее под свои нужды

Metasploit FrameworkИнструмент для создания, тестирования и использования эксплойтов. Позволяет конструировать эксплойты с необходимой в конкретном случае «боевой нагрузкой» (payloads), которая выполняется в случае удачной атаки, например, установка shell или VNC сервера. Также фреймворк позволяет шифровать шеллкод, что может скрыть факт атаки от IDS или IPS. Для проведения атаки необходима информация об установленных на удаленном сервере сервисах и их версии, то есть нужно дополнительное исследование с помощью таких инструментов, как nmap или nessus.

Ну это известная тема, наверное каждый из нас использовал утилиту nmap — свободная утилита, предназначенная для разнообразного настраиваемого сканирования IP-сетей с любым количеством объектов, определения состояния объектов сканируемой сети (портов и соответствующих им служб). Изначально программа была реализована для систем UNIX, но сейчас доступны версии для множества операционных систем.

Nmap использует множество различных методов сканирования, таких как UDP, TCP (connect), TCP SYN (полуоткрытое), FTP-proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree, SYN- и NULL-сканирование. Nmap также поддерживает большой набор дополнительных возможностей, а именно: определение операционной системы удалённого хоста с использованием отпечатков стека TCP/IP, «невидимое» сканирование, динамическое вычисление времени задержки и повтор передачи пакетов, параллельное сканирование, определение неактивных хостов методом параллельного ping-опроса, сканирование с использованием ложных хостов, определение наличия пакетных фильтров, прямое (без использования portmapper) RPC-сканирование, сканирование с использованием IP-фрагментации, а также произвольное указание IP-адресов и номеров портов сканируемых сетей.

OWASP Zed Attack Proxy (ZAP) - это простой в использовании итегрированный инструмент для тестирования на проникновие, а также для поиска. уязвимостей в web-приложениях. Программа предназначена для пользователей имеющих опыт работы в сфере информационной безопасности таких как разработчики и функциональные тестеры. Программа будет полезным дополнением для набора инструментов разработчика.

Это программа с открытым исходным кодом, которая может стать отличным инструментом в руках пентестера. Главная задача сканера — автоматизированный поиск и эксплуатация sql уязвимостей. Sqlmap написан на python, а значит превосходно работает на большинстве современных операционных систем.

Программа обладает огромным функционалом, который поможет не только найти уязвимость, но и при совокупности некоторых факторов заполучить полный контроль над целевой машиной.

Wireshark (ранее — Ethereal) — программа-анализатор трафика для компьютерных сетей Ethernet и некоторых других. Имеет графический пользовательский интерфейс. В июне 2006 года проект был переименован в Wireshark из-за проблем с торговой маркой.

Функциональность, которую предоставляет Wireshark, очень схожа с возможностями программы tcpdump, однако Wireshark имеет графический пользовательский интерфейс и гораздо больше возможностей по сортировке и фильтрации информации. Программа позволяет пользователю просматривать весь проходящий по сети трафик в режиме реального времени, переводя сетевую карту в неразборчивый режим (англ. promiscuous mode). Программа распространяется под свободной лицензией GNU GPL и использует для формирования графического интерфейса кроссплатформенную библиотеку GTK+. Существуют версии для большинства типов UNIX, в том числе Linux, Solaris, FreeBSD, NetBSD, OpenBSD, Mac OS X, а также для Windows.

Wireshark — это приложение, которое «знает» структуру самых различных сетевых протоколов, и поэтому позволяет разобрать сетевой пакет, отображая значение каждого поля протокола любого уровня. Поскольку для захвата пакетов используется pcap, существует возможность захвата данных только из тех сетей, которые поддерживаются этой библиотекой. Тем не менее, Wireshark умеет работать с множеством форматов входных данных, соответственно, можно открывать файлы данных, захваченных другими программами, что расширяет возможности захвата.

На этом краткий обзор ТОПовых утилит Kali закончен. В следующей статье будем рассматривать возможные варианты использования этих утилит.

Программа hydra поддерживает огромное количество служб, благодаря своей быстроте и надёжности она завоевала заслуженную признательность среди тестеров на проникновение.

Программа прекрасно компилируется и работает на Linux, Windows/Cygwin, Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) и OSX.

В настоящее время поддерживаются следующие протоколы: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC и XMPP.

Автор: Van Hauser, Roland Kessler

Справка по HydraПоддерживаемые службы (это же название модулей):

Дополнительная информация об опции -x

Сгенерировать пароли длинной от 3 до 5, состоящие из букв нижнего регистра:

Сгенерировать пароли длинной от 5 до 8, состоящие из букв верхнего регистра и цифр:

Сгенерировать пароли длинной от 1 до 3 символов, содержащих только слэши:

Сгенерировать пароли длинной 5 символов, которые состоят только из />,.-

Информация о дополнительных параметрах для модулей Hydra, в которых они требуютсяМодуль cisco опционально принимает ключевое слово ENTER, затем он отправляет начальное ENTER при подключении к службе.

Модуль cisco-enable опционально принимает пароль входа для устройства cisco.

Примечание: если используется AAA аутентификация, используйте опцию -l для имени пользователя и опциональный параметр для пароля пользователя.

Модуль cvs опционально принимает имя репозитория для атаки, по умолчанию это "/root"

Модуль firebird опционально принимает имя базы данных для атаки, по умолчанию это "C:\Program Files\Firebird\Firebird_1_5\security.fdb"

http-get, https-get, http-post, https-post

Модули требует страницу для аутентификации.

Например: "/secret" или "http://bla.com/foo/bar" или "https://test.com:8080/members"

http-get-form, https-get-form, http-post-form, https-post-form

Модули требует страницу и параметры веб-формы.

По умолчанию этот модуль настроен следовать максимум пяти редиректам подряд. Он каждый раз собирает новое куки с того же URL без переменных. Параметр принимает три разделённых ":" значения, плюс опциональные значения.

(Примечание: если вам нужно двоеточие в строке опций в качестве значения, экранируйте его с "\:", но не экранируйте "\" с "\\".)

Следующие параметры опциональны:

задаёт другую страницу с которой собрать начальные кукиз.

для отправки с каждым запросом заданного пользователем HTTP заголовка

^USER^ и ^PASS^ также могут быть размещены в этих заголовках!

Примечание: 'h ' добавит определённый пользователем заголовок в конец, независимо от того, отправила ли уже Hydra заголовок или нет.

'H ' заменит значение этого заголовка, если оно существует, тем, которое указал пользователь или добавит заголовок в конец.

Помните, если вы собираетесь разместить двоеточие (:) в ваших заголовках, вам следует их экранировать обратным слэшем (\). Все двоеточия, которые не являются разделителями опций, должны быть экранированы.

Вы можете задать заголовок без экранирования двоеточий, но в этом случае вы не сможете разместить двоеточия в само значения заголовка, поскольку они будут интерпретироваться в hydra как разделители опций.

Модуль http-proxy опционально принимает страницу на которой аутентификация.

По умолчанию это http://www.microsoft.com/)

Поддерживаются и согласовываются автоматически Basic, DIGEST-MD5 и NTLM.

Модуль http-proxy-urlenum только использует опцию -L. а не опции -x или -p/-P. После опции -L должно идти имя файла с URL списком, которые нужно пробовать как прокси. Учётные данные прокси могут быть указаны как опциональный параметр, например:

Модуль imap опционально принимает тип аутентификации: CLEAR or APOP (default), LOGIN, PLAIN, CRAM-MD5, CRAM-SHA1, CRAM-SHA256, DIGEST-MD5, NTLM

Дополнительно опцией TLS может быть принудительно выбрано TLS шифрование через STARTTLS.

Модуль irc опционально принимает общий пароль сервера, если сервер его требует, и если ничего не указано, то будет использоваться пароль из -p/-P.

ldap2, ldap2s, ldap3, ldap3s, ldap3-crammd5, ldap3-crammd5s, ldap3-digestmd5, ldap3-digestmd5s

Модули опционально принимают DN (в зависимости от выбранного метода.

Примечание: вы также можете указать DN как логин, когда используется Простой метод аутентификации).

Ключевое слово "^USER^" заменяется логином.

Специальные указания для Простого метода имеют 3 режима работы: анонимный (без пользователя и пароля), не прошедший проверку подлинности (с пользователем, но без пароля), с проверкой подлинности юзер/пароль (пользователей и пароль).

Поэтому не забудьте установить пустую строку в качестве пользователя/пароля для тестирования всех режимов.

Подсказка: для аутентификации в windows active directy ldap это обычно cn=^USER^,cn=users,dc=foo,dc=bar,dc=com for domain foo.bar.com

Модуль mysql is опционально принимает базу данных для атаки, по умолчанию это "mysql"

Модуль nntp опционально принимает один тип аутентификации из: USER (по умолчанию), LOGIN, PLAIN, CRAM-MD5, DIGEST-MD5, NTLM.

Модуль oracle-listener / tns опционально принимает режим, в котором сохранён пароль, это может быть PLAIN (по умолчанию) или CLEAR.

Модуль pop3 опционально принимает один из типов аутентификации: CLEAR (по умолчанию), LOGIN, PLAIN, CRAM-MD5, CRAM-SHA1, CRAM-SHA256, DIGEST-MD5, NTLM.

Дополнительно опцией TLS можно выбрать принудительное TLS шифрование через STLS.

Модуль postgres опционально принимает имя базы данных для атаки, по умолчанию это "template1".

Модуль rdp опционально принимает доменное имя Windows.

Модуль S7-300 специально для Siemens PLC. Ему нужен только пароль или отсутствие аутентификации, поэтому просто используйте опцию -p или -P.

По умолчанию модуль smb настроен для тестирования и локального и доменного аккаунта, используя простой пароль с диалектом NTLM.

Примечание: вы можете выбрать тип группы используя ключевое слово LOCAL или DOMAIN или other_domain:

Вы можете задать тип пароля используя ключевое слово HASH или MACHINE (для использования машинное имя NetBIOS в качестве пароля).

Вы можете установить диалект используя ключевое слово NTLMV2, NTLM, LMV2, LM.

Модуль smtp опционально принимает тип аутентификации из: LOGIN (по умолчанию), PLAIN, CRAM-MD5, DIGEST-MD5, NTLM.

Дополнительно опцией TLS может быть принудительно выбрано TLS шифрование через STARTTLS.

Модуль smtp-enum опционально принимает SMTP команду из: VRFY (по умолчанию), EXPN, RCPT (который подключится используя аккаунт "root")

Параметр входа используются как параметры имени и пользователя и пароля в качестве доменного имени.

Например, для тестирования, существует ли john@localhost на 192.168.0.1:

Модуль snmp опционально принимает следующие параметры:

Для комбинирования опций используйте двоеточие (":"), например:

Модуль sshkey не обеспечивает дополнительных опций, хотя меняется значение опций -p и -P.

Модуль svn опционально принимает имя репозитория для атаки, по умолчанию это "trunk"

Модуль telnet опционально принимает строку, которая отображается после успешного входа (не зависит от регистра), используйте если та, которая в telnet по умолчанию, выдаёт слишком много ложных срабатываний.

Модуль xmpp опционально принимает тип аутентификации из: LOGIN (default), PLAIN, CRAM-MD5, DIGEST-MD5, SCRAM-SHA1.

Помните, что переданная цель должна быть fdqn, так как значение используется в запросе Jabber init, пример: hermes.jabber.org

Примеры запуска HydraПопытаться войти как пользователь root (-l root) используя список паролей (-P /usr/share/wordlists/metasploit/unix_passwords.txt) в 6 потоков (-t 6) на данный SSH сервер (ssh://192.168.1.123) .

Попытаться войти как пользователь user (-l user) используя список паролей (-P passlist.txt) на данный FTP сервер (ftp://192.168.0.1) .

Попытаться войти на SSH сервера (ssh) из списка (-M targets.txt) используя список пользователей (-L logins.txt) и список паролей (-P pws.txt) .

Попробовать зайти на FTP сервера в указанной подсети (ftp://[192.168.0.0/24]/) с именем пользователя admin (-l admin) и паролем password (-p password) .

Зайти на почтовый сервер (imap://192.168.0.1/) . использующий протокол IMAP с именам пользователей из списка (-L userlist.txt) и паролем defaultpw (-p defaultpw) . в качестве типа аутентификации выбран PLAIN .

Зайти на почтовый сервер с протоколом POP3S, размещённом указанном на IPv6 (-6) адресе 2001:db8::1 . на порту 143 со списком учётных данных в формате "логин:пароль" размещённом в файле defaults.txt (-C defaults.txt) с использованием типа аутентификации DIGEST-MD5 и принудительным TLS шифрованием через STLS:

Установка HydraПрограмма предустановлена в Kali Linux.

Установка в BlackArch

Программа предустановлена в BlackArch.

Установка в Debian, Ubuntu, Linux Mint

Информация об установке в другие операционные системы будет добавлена позже.

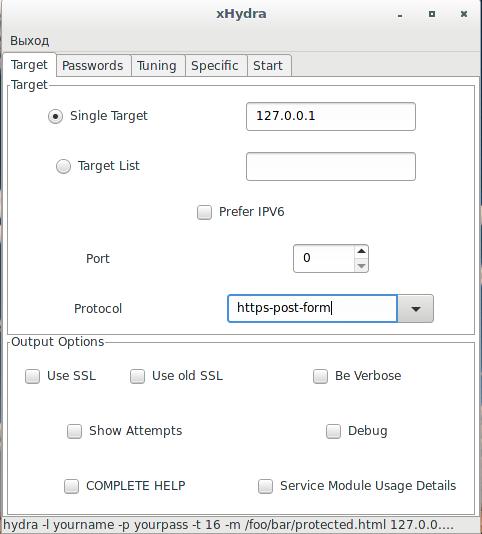

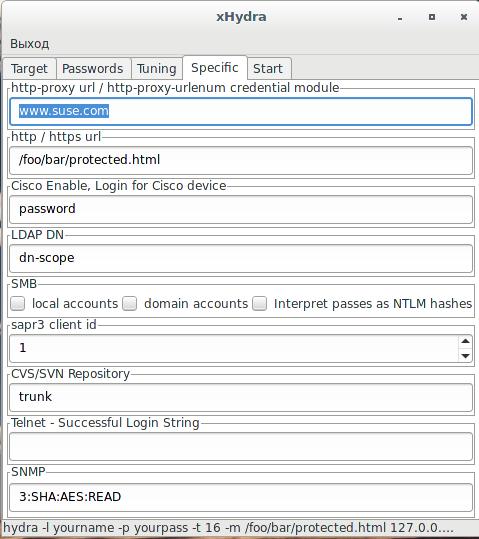

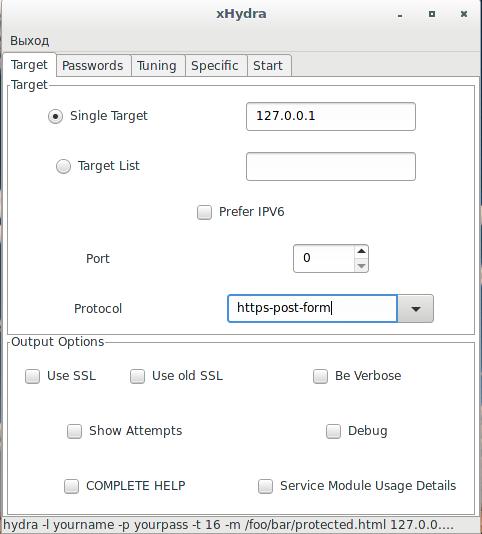

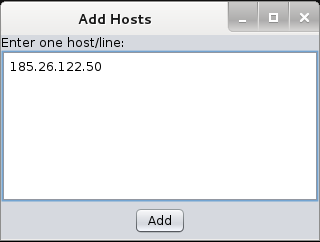

xHydra (графический интерфейс для THC-Hydra)Для запуска графического интерфейса xHydra выполните команду:

Программы, входящие в пакет THC-HydraВ пакет Hydra входит программа pw-inspector — инструмент для уменьшения списка паролей за счёт отфильтровывания их по заданным параметрам.

Скриншоты Hydra